Emailにマルウェアを仕掛ける攻撃者たち 2019年3月11日Minervaのブログから

大企業及び中小企業でも言えることですが、怪しいメールに添付されているファイルは、興味本位で安易に開くとそこから企業のセキュリティ危機へと導かれてしまいます。

典型的な脅威は、emailに悪意のあるドキュメントを仕掛けてくることです。この種の攻撃手法が極めて有名になった背景として、多くのフィッシング攻撃キャンペーンを仕掛けることで成功率もそれに伴って比例してきたからです。このブログでは、攻撃者が更に成功率を上げるために、どのような戦略を立て仕掛けてくるのかお話します。

既知で信用あるユーザーを利用

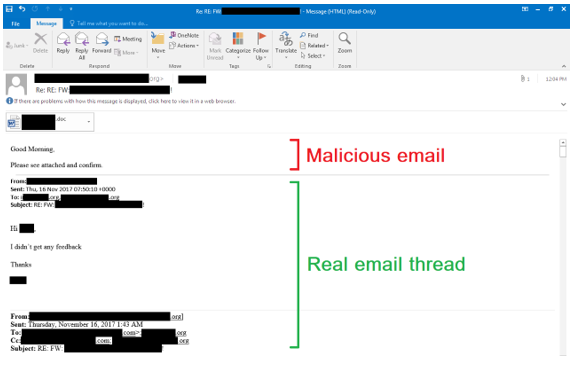

見知らぬ者からのメールは決して開かないことが鉄則ですが、しかしメールの送り主が知っている人だったらどうでしょうか?更に、添付ファイルが既存メールのスレッドの一部であったら?

最近の攻撃キャンペーンでは、メールアカウントからエンドポイントへ侵入に成功した従業員アカウントを利用して、ネットワークへ侵入します。そのやり方は、添付ファイルに悪意のあるドキュメントを仕掛けるものです。その従業員アカウントへ侵入した攻撃者が本人と偽り、悪意のあるファイルを添付し、メール受信者が疑わずにファイルを開かせるのです。この戦略は今まで以上に成功率を上げています。

下の図はこの攻撃キャンペーン中に送られてきたメッセージの一部です。メールは本物ですが、メールには攻撃者の潜ませた添付ファイルが仕掛けられています。

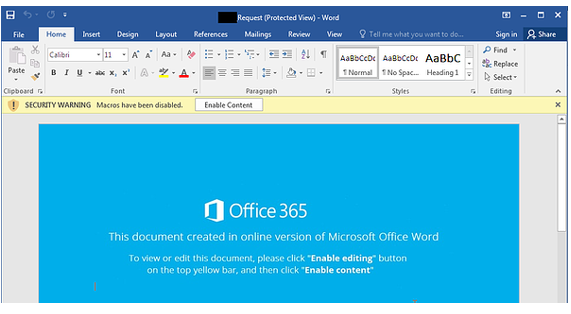

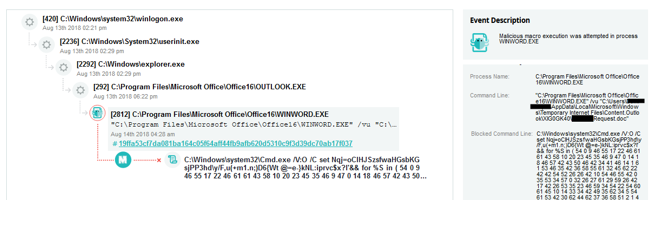

この添付ファイルを開いてしまうと悪意のあるマクロが直ぐに実行されます。

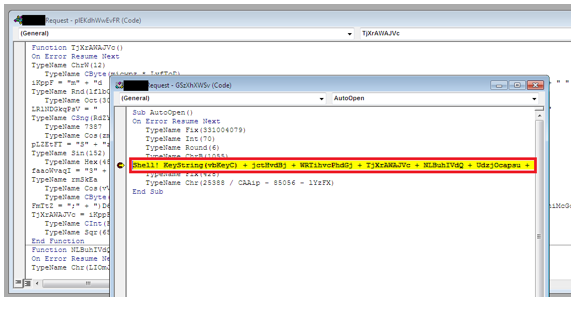

悪意のあるマクロは2つのモジュールで構成されています。一つは埋め込まれたコマンドがデコードを実行し、2つ目はShell機能を使った攻撃です。

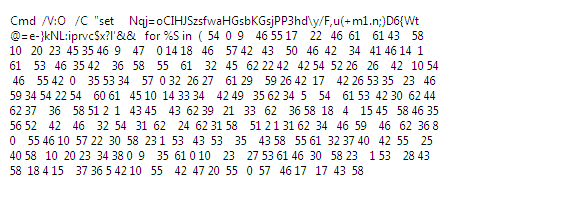

コマンド自体は一般公開されているInvoke-DOSfuscationに、更に他のレイヤーで難読化されていますので、これは厄介なマルウェアです。

リモートウエブサイトからwindowsバイナリーがダウンロードされ、PowerShellスクリプトがデコードされた結果です。

このペイロード攻撃はGozi ISFB/Ursnifというマルウェアで被害者から機密情報などを盗むことが可能です。攻撃者が被害者PCへ侵入し、更に他の従業員メールへ攻撃を仕掛けていくのです。

Minerva Armorが先制防御 !

このケースで攻撃者はソーシャルエンジニアリング手法とセキュリティ製品の検知手法を欺いて逃れていました。

Minervaの先制防御手法である悪意のあるドキュメント防御機能には、この他のツールから検知回避するマルウェア脅威を先制防御で防ぎ、攻撃のタイムラインなど詳細な状況を把握できます。

Minerva製品(Minerva Armor)についてのお問い合わせはPico Technologies (info@pico-t.co.jp)までお願い致します。