Trickbotギャングメンバー2名が逮捕されるが、Trickbotマルウェアは蔓延中 2021年10月10日Minervaのブログから

Minerva LabsはTrickbotマルウェアと2016年頃からの付き合いです。このマルウェアはバンキングトロイの木馬で金融機関とユーザーをターゲットにバンキングデータを盗みとります。長年にわたりこのマルウェアは、複合モジュラーへと進化を遂げWindowsとLinux両方に感染が広がっていきました。

Trickbotマルウェアはネットワークへ侵入後、攻撃を実行してランサムウェアをインストールすることから、Contiランサムウェアと統合されたかのように思われていました。BazarLoaderと呼ばれる亜種のTrickbotマルウェアは、環境技術関連の企業、オンライン教育企業 (K12)、米国バーモント大学のヘルスケアネットワークなどへRyukランサムウェア攻撃を仕掛けたことがあったからです。

Trickbotマルウェアは、フィッシング攻撃などで、メールに貼り付けてあるURLや添付ファイルに悪意のマルウェアが仕掛けられています。

Trickbotのルーツですが、ロシアが拠点とされていると疑われています。最近そのグループメンバーの1人が韓国滞在中に摘発されました。容疑者はラトビア国籍でTrickbotのギャングメンバーで新規ランサムウェアのプラットフォームを開発及び提供した容疑により米国司法省から起訴されました。しかしこの逮捕劇に関わらず、Trickbotは現在進行形の状態です。

先日、the Malwarebytes Threat Intelligenceチームが新規のフィッシング攻撃キャンペーンを発見したとツイートして注意勧告をしています。現在も連鎖攻撃が進行しています。

1. 被害者がメール添付のドキュメントファイルを開き、悪意のあるマクロが起動してしまいました。

図1.悪意のあるドキュメントファイル

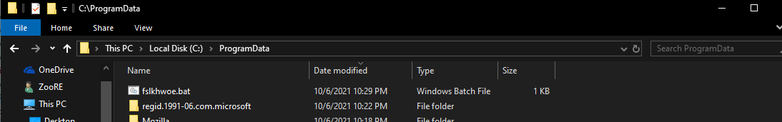

2. 被害者がマクロを実行してしまうと、.batファイルと呼ばれるファイルがランダムにC:\ProgramData directoryへドロップしていきます。

図2.batファイルドロップの様子

1. 攻撃者サーバーからTrickbotペイロード攻撃が開始され、PowerShellを利用し.dllファイルとしてC:\ProgramDataへドロップされる。

2. サイバー攻撃注意勧告サイトT1218.011 MITRE technique上にあるようにWinWordがrundll32.exeを利用して悪意のDLLを実行する。

3. サイバー攻撃注意勧告サイトT1055.012 MITRE technique上にあるように悪意のDLLがsvchost.exeへインジェクション攻撃を実行する。

図3.攻撃実行のプロセスフロー

ギャングは新たなツールの開発及び既存ツールをアップグレードして持続的に攻撃を進化しています。Minervaのマクロ攻撃防御テクノロジーは、ドロップ防御とTrickbotファミリーに属するマルウェアの攻撃実行を先制防御しました。

図4 Trickbot 攻撃防御

Minerva製品(Minerva Armor)についてのお問い合わせはPico Technologies (info@pico-t.co.jp)までお願い致します。