Kaseya社のランサムウェア攻撃はMinerva Armor で防御可能! 2021年7月4日 Minervaのブログから

2021年7月2日に事件は起こりました。Kaseya社のVSA製品は、企業内のソフトウェアをアップデート、社内ネットワークのリモート監視をする製品で、VSA製品を起動していたコンピューターがRevilランサムウェアによって攻撃されました。このインシデントに対するインパクトは特にKaseya社の製品を担ぐマネージドサービスプロバイダー(MSP)にとっては晴天の霹靂で、なす術もなくランサム攻撃に晒されました。約1000~1500社が攻撃で影響を受け、2020年12月起きたSolarWinds社以来、大規模なサプライチェーン攻撃となりました。

MSPが企業組織(エンドユーザー)のITインフラストラクチャーをシームレスに管理及び運用するためには、顧客ネットワークへの特権アクセスが必要となります。攻撃グループはKaseyaのサーバへハッキングし、VSA製品のアップデート版にランサムウェアを埋め込み、MSP業者から各企業組織へそのアップデート版が配布されたことにより、ランサムウェア攻撃が広がってしまったという典型的なサプライチェーン攻撃でした。

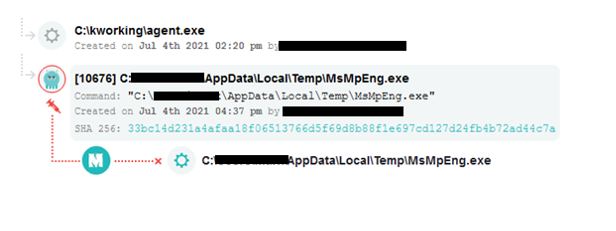

攻撃者は "agent.exe"という悪意のファイルを実行する前に、Windows Defenderを無効化しました。無効化されると、悪意の"agent.exe"ファイルは、旧Windows Defenderバイナリーと“mpsvc.dll”という実行可能なファイルをディスクへドロップします。旧Windows Defenderのバイナリーが実行され、旧Windows Defenderに実装されているDLLサイドローディングエクスプロイトによって、“mpsvc.dll”内に保管されているランサムウェアがメモリーにローディングされます。攻撃者は旧Windows Defenderのバイナリーを利用することで、EDRからの検知回避を行い、結果的に暗号化されるデバイス数が拡大していきました。

Kaseya社のインシデントは、Minervaが悪意のDefenderエクスプロイトが実行される前に先制防御できることが確認されました。

Minerva製品(Minerva Armor)についてのお問い合わせはPico Technologies (info@pico-t.co.jp)までお願い致します。